TCP-IP крупным планом

Системы, которые были использованы

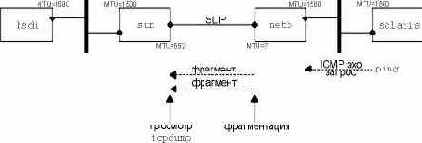

Рисунок 11.10 Системы, которые были использованы для определения MTU SLIP канала между netb и sun.

На хосте sun была запущена программа tcpdump, которая позволила посмотреть, как осуществляется фрагментация в SLIP канале. Фрагментация не появлялась и все было отлично до тех пор, пока размер данных в пакете ping не возрос от 500 байт до 600. Входящие эхо запросы были видны (как будто фрагментации не было), однако эхо отклики исчезли.

Чтобы лучше разобраться в происходящем, программа tcpdump также была запущена на bsdi, после чего стало видно, что отправляется и что принимается. На рисунке 11.11 показан вывод.

1 0.0 solaris > bsdi: icmp: echo request (DF)

2 0.000000 (0.0000) bsdi > solaris: icmp: echo reply (DF)

3 0.000000 (0.0000) sun > bsdi: icmp: solaris unreachable -

need to frag, mtu = 0 (DF)

4 0.738400 (0.7384) solaris > bsdi: icmp: echo request (DF)

5 0.748800 (0.0104) bsdi > solaris: icmp: echo reply (DF)

6 0.748800 (0.0000) sun > bsdi: icmp: solaris unreachable -

need to frag, mtu = 0 (DF)